El ransomware Epsilon Red es un nuevo jugador en el escenario del ransomware que utiliza ataques que se basan en más de una docena de scripts antes de alcanzar la etapa de cifrado y también utiliza una utilidad comercial de escritorio remoto.

El nombre del grupo malicioso proviene del Universo Marvel, Epsilon Red es un personaje poco conocido, un súper soldado ruso con cuatro tentáculos que puede respirar en el espacio.

Los investigadores de Sophos descubrieron el nuevo ransomware Epsilon Red cuando estaban investigando un ataque a una empresa estadounidense bastante grande del sector hotelero.

Parece que el actor de la amenaza violó la red empresarial al explotar vulnerabilidades sin parche en el servidor de Microsoft Exchange en las instalaciones.

Andrew Brandt, el investigador principal de Sophos, dice en su informe que los atacantes probablemente han aprovechado el conjunto de vulnerabilidades de ProxyLogon para llegar a las máquinas en la red, ya que los errores de ProxyLogon han sido ampliamente publicitados, y los piratas informáticos aprovecharon la ocasión y escanearon la web. para dispositivos vulnerables con el fin de comprometer los sistemas.

La gravedad crítica hizo que las organizaciones de todo el mundo se apresuraran a instalar los parches; por lo tanto, en menos de un mes, más del 92% de los servidores Microsoft Exchange locales vulnerables ya estaban actualizados.

Un hecho interesante sobre Epsilon Red es el hecho de que está escrito en Golang (Go) y está precedido por un conjunto de scripts de PowerShell únicos creados para preparar el terreno para la rutina de cifrado de archivos, cada uno de los cuales tiene un propósito específico:

Matar procesos y servicios para herramientas de seguridad, bases de datos, programas de respaldo, aplicaciones de Office, clientes de correo electrónico;

eliminar las instantáneas de volumen;

robar el archivo de Security Account Manager (SAM) que contiene hashes de contraseña;

eliminar los registros de eventos de Windows;

deshabilitar Windows Defender;

suspender procesos;

desinstalar herramientas de seguridad (Sophos, Trend Micro, Cylance, MalwareBytes, Sentinel One, Vipre, Webroot);

vulnerar y ampliar los permisos en el sistema.

El modus operandi de los piratas informáticos es que, después de violar la red, llegarán a las máquinas a través de RDP y usarán Windows Management Instrumentation (WMI), e instalarán el software para poder ejecutar scripts de PowerShell que finalmente implementan el ejecutable Epsilon Red.

El actor de amenazas está instalando una copia del software Remote Utilities, un software comercial para operaciones de escritorio remoto, y el navegador Tor para asegurarse de que todavía tengan una puerta abierta si pierden el acceso a través del punto de entrada inicial.

Según Peter Mackenzie, esta versión de Epsilon Red no parece ser obra de profesionales, pero puede causar un gran lío, ya que no tiene restricciones para cifrar tipos de archivos y carpetas.

Epsilon Red tiene poca funcionalidad aparte de cifrar archivos y carpetas, pero curiosamente contiene código de la herramienta de código abierto godirwalk, por lo que ofrece a Epsilon Red la capacidad de escanear el disco duro y agregar rutas de directorio a una lista de destinos para procesos secundarios que cifran subcarpetas individualmente.

Epsilon Red cifra todo en las carpetas de destino añadiendo el sufijo ".epsilonred" y coloca en cada carpeta procesada la nota de rescate con instrucciones sobre cómo ponerse en contacto con los atacantes para negociar un precio de descifrado de datos.

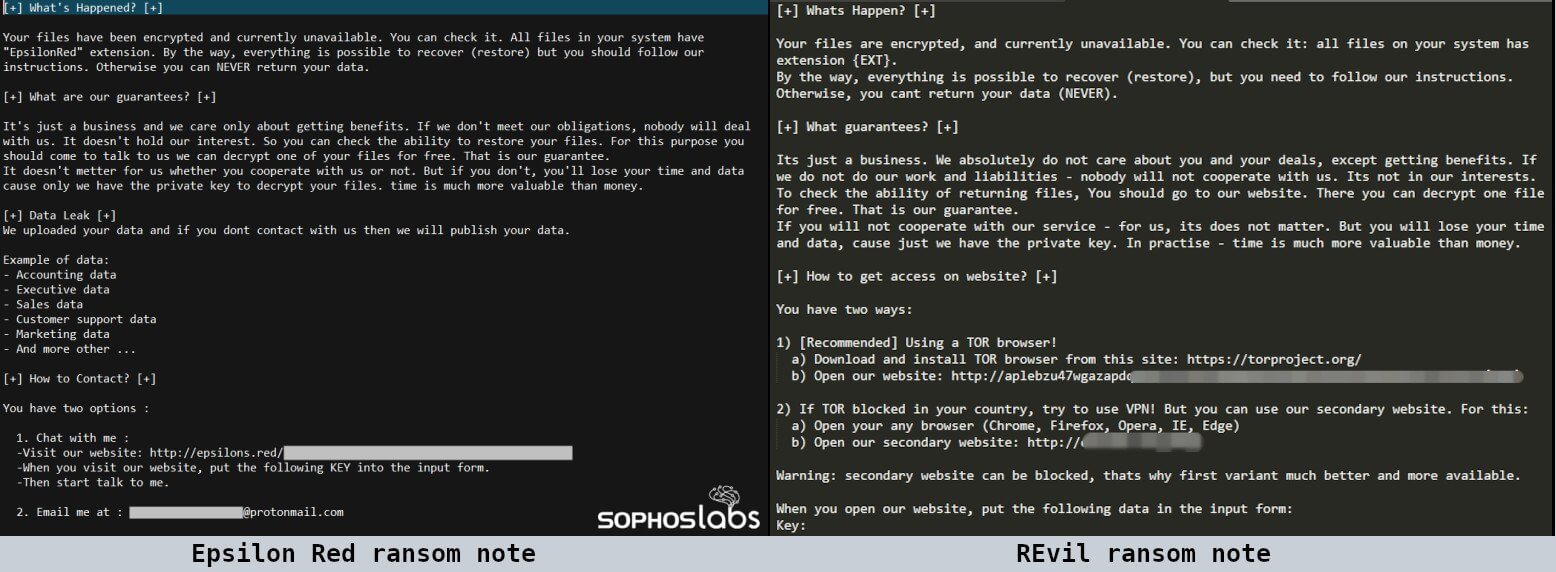

Los atacantes están utilizando una versión ligeramente mejorada de la nota de rescate utilizada por el ransomware REvil, y se corrigen los errores gramaticales y ortográficos originales.

Incluso si son bastante nuevos en el negocio del ransomware, la banda de ransomware ya ha atacado a varias empresas y también ha ganado algo de dinero, ya que los investigadores de Sophos descubrieron que una víctima de esta amenaza de ransomware pagó recientemente alrededor de 210.000 dólares en bitcoins.

Para conocer más sobre protección anti-ransomware, puede visitarnos en www.thorlatam.com

Para leer el artículo en su idioma original, siga este enlace.